Hallo Forum,

ich recherchiere aktuell, wie ich mein Heimnetzwerk sinnvoll verbessern kann.

A) Zur Ausgangslage (Ist-Zustand):

Vorhanden ist ein privates Heimnetzwerk, welches mit einem Router (Marke: Fritzbox 7490) mit dem Internet über einen Internetanbieter verbunden ist (dynamische IP).

Das Heimnetzwerk wird über den Router verwaltet. Es gibt per Lan angeschlossene Geräte wie PC und Notebook (Linux, Windows), Lan-Drucker, und es gibt per Wlan angeschlossene Geräte wie Smartphone und Tablet (Android), und Interner of Things (IoT) Geräte wie Smart-TV, Saugroboter.

Die Wlan Geräte sind mit ihrer Mac-Adresse im Router freigeschaltet und benötigen zusätzlich das Wlan-Passwort. Die Wlan-Verbindung ist verschlüsselt. Es gibt auch noch ein DECT-Telefon, welches über den Router läuft.

B) Gründe / Motivation für Veränderungen / Verbesserungen:

i.) Das Gefühl keine Kontrolle mehr zu haben, da mit der Zeit auch Geräte von Gästen für Wlan freigeschaltet wurden und inzwischen diese Liste lange ist. Auch sind alle Geräte in einem gemeinsamen Netz, schlecht wenn ein Gerät mal kompromittiert wird.

ii.) IoT Geräte haben den Ruf, ein latentes Sicherheitsrisiko zu sein z.B. weil Updates nur wenige Jahre geliefert werden, oder generell sie viele Daten nach Hause senden, obwohl für den fehlerfreien Betrieb nicht nötig.

iii.) Meine Kinder fangen langsam an auf Tablets Videos anzuschauen, noch unter Aufsicht von uns Eltern. Bald werden sie in der Lage sein, es auch ohne die Hilfe von Erwachsenen zu tun. Zwar werden wir altersgerecht mit den Kindern reden und gemeinsam das Internet erkunden, aber kindliche Neugier zielt oft auf das, was die Erwachsenen verbieten – daher die Idee, es nicht zu verbieten, aber ihre Möglichkeiten altersgerecht zu beschränken.

iv.) Per VPN sollen Berechtigte sich vom Internet ins Heimnetzwerk verbinden können um z.B. Familienfotos leichter auszutauschen (weg von den USB-Sticks).

v.) Um das Thema „Serveradministration“, und „-sicherheit“ zu lernen, soll es einen Experimentierbereich geben, welcher möglichst strikt vom Rest getrennt ist.

C) Weiteres Ziel:

Da es sich um ein privates Heimnetzwerk handelt sollen die Netzwerkkomponenten im Idle-Betrieb bzw. unter Niedriglast so gut wie keine Geräusche verursachen. Bei intensivem Betrieb dürfen natürlich auch Betriebsgeräusche wie z.B. Lüfter zu hören sein.

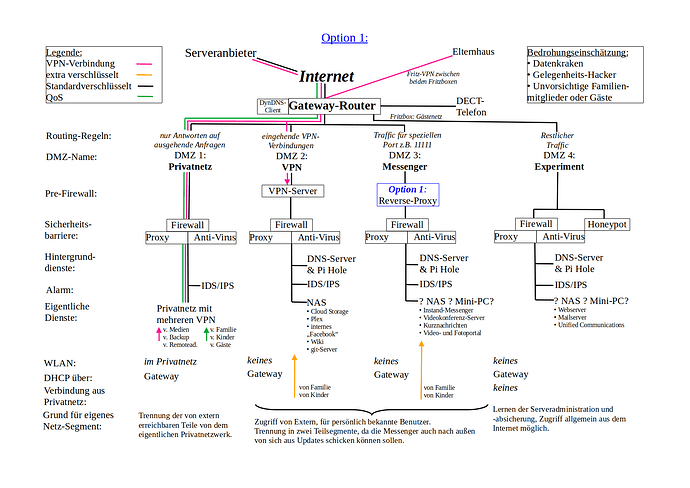

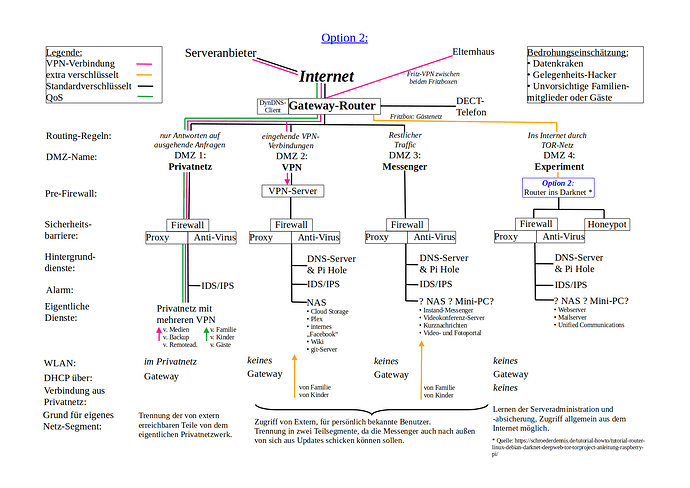

D) Das Ergebnis meiner bisherigen Recherche ist in der Endausbaustufe:

- Ein Router als zentrales Gateway zum Internet (wie bisher, offen ist nur, ob weiterhin die Fritzbox). Dieser dient auch als DHCP-Server für die Geräte in den DMZs. Zusätzlich dient er als DynDNS-Client, damit das Heimnetzwerk von außerhalb erreichbar wird.

Das DECT-Telefon wird hierüber vielleicht auch wieder eingebunden, ich bin für andere Lösungen offen.

-

Über eine managed Switch werden dann mehrere VLANs betrieben in Form von:

-

Mehrere DMZ:

a) DMZ für’s Privatnetzwerk

b) DMZ für eingehende VPN-Verbindungen / Datenaustausch

c) DMZ für private Messengerdienste

d) DMZ zum Experimentieren

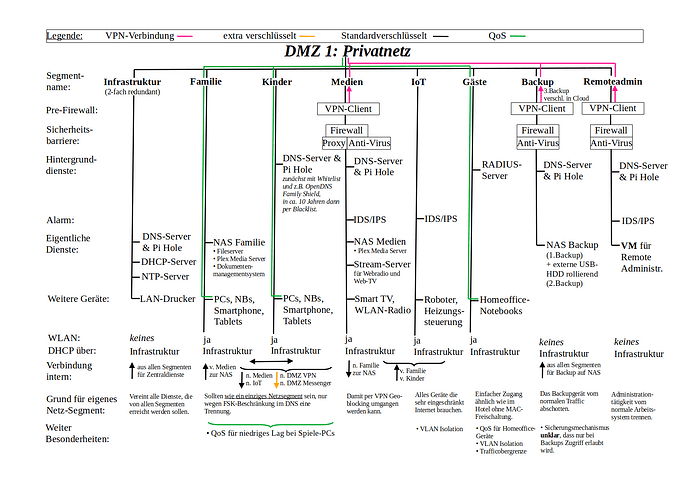

3.a) DMZ für’s Privatnetzwerk (kein Remote-Zugriff):

Diese beinhaltet:

Die zentrale Firewall für’s Privatnetzwerk

'+ Proxy (um die Zuordnung von außen auf Endanwender zu anonymisieren)

'+ Anti-Virus / Schutz vor Schadsoftware

Das dahinter liegende eigentliche Privatnetzwerk wird einem 2.Thread (Teil 2) später gepostet.

3.b) DMZ für eingehende VPN-Verbindungen / Datenaustausch:

Geplant, um mit Familienmitglieder und Freunden einfach und sicher Daten (z.B. Familienfotos) austauschen zu können, ohne auf USB-Sticks o.ä. zurück greifen zu müssen.

Die Hintergrunddienste (kein Remote-Zugriff):

Ein vorgeschalteter VPN-Server mit Login & MFA (z.B. Yubikey, Nitrokey)

'+ danach Firewall

'+ Proxy (? nötig ?)

'+ Anti-Virus / Schutz vor Schadsoftware

'+ DNS-Server & Pi-Hole / AdGuard Home

'+ Sicherheitssystem falls doch ein Hacker eindringt (z.B. Intrusion Prevention System (IPS))

für folgende Dienste auf einer NAS:

i) Cloud zum Datenaustausch

ii) Plex Dienst um Fotoalben und Videos sich anzeigen lassen zu können

iii) internes „Facebook“

iv) internes Wiki

v) git-Server

Idealerweise kann man vom Privatnetzwerk (DMZ 3.a) ohne Internet eine interne Verbindung aufbauen zwecks Datenaustausch, evtl. sogar Backups erstellen.

3.c) DMZ für private Messengerdienst:

Für den selben, persönlich bekannten Benutzerkreis, aber getrennt von 3.b), damit man nicht aktiv immer eine VPN-Verbindung aufbauen muss, um auf diese Dienste zugreifen zu können, bzw. die Dienste von sich aus Updates an die Benutzer schicken können.

Die Hintergrunddienste sind ähnlich wie zuvor (kein Remote-Zugriff):

Reverse-Proxy (zur Trennung welche Daten in die DMZ 3.c und 3.d gehören)

'+ danach Firewall

'+ Proxy (? nötig ?)

'+ Anti-Virus / Schutz vor Schadsoftware

'+ DNS-Server & Pi-Hole / AdGuard Home

'+ Sicherheitssystem falls doch ein Hacker eindringt (z.B. Intrusion Prevention System (IPS))

für folgende Dienste – auf einer NAS oder einem Mini-PC:

i) Instand-Messenger Dienst mit End-to-End-Verschlüsselung

ii) Videokonferenz Dienst mit End-to-End-Verschlüsselung

iii) Kurznachrichtendienst

iv) Video- und Fotoportal (ähnlich Tiktok, Instagram)

Idealerweise kann man vom Privatnetzwerk (DMZ 3.a) ohne Internet eine interne Verbindung aufbauen zwecks Datenaustausch, evtl. sogar Backups erstellen.

3.d) DMZ zum Experimentieren:

Diese Dienste würden vom Internet aus allgemein zugreifbar sein, allerdings nicht kommerziell und nur, bis ich denke so fit zu sein, dass ich es zu einem externen Serverdienst umziehe.

Idealerweise sollte diese DMZ sogar über einen eigenen Internetanschluss laufen, aber da es nur zum Lernen und Experimentieren ist und nicht dauerhaft online sein muss, hätte ich es vorerst als weitere DMZ geplant, um nicht noch die Kosten für einen 2.Internetanschluss zu haben.

Eine Idee wäre, diese DMZ ins Gästenetzwerk vom 1. Gateway-Router zu platzieren um eine stärkere Isolierung zu erreichen.

Die Hintergrunddienste sind ähnlich wie zuvor (kein Remote-Zugriff):

Firewall

'+ Proxy (? nötig ?)

'+ Anti-Virus / Schutz vor Schadsoftware

'+ DNS-Server & Pi-Hole / AdGuard Home

'+ Sicherheitssystem falls doch ein Hacker eindringt (z.B. Intrusion Prevention System (IPS))

'+ (neu) Honeypot / Honigtopf

für folgende Dienste – auf einer NAS oder einem Mini-PC:

i) Webserver

ii) Mailserver

iii) Unified Communications

iv) Suchmaschine mit Webcrawler

Über den Honeypot / Honigtopf würde ich gerne erfahren, wie viel Angriffe gefahren werden und welcher Art, um evtl. bei der Firewall nachzuschärfen.

3.e) Meine offenen Fragen:

i) Ganz grundlegend: Ist diese Netzwerkstruktur überhaupt sinnvoll?

ii) Kann ich meinen bisherigen Router beibehalten, oder sollte ich diesen austauschen (falls ja, welches Gerät ist empfehlenswert bzw. was sollte es können)?

iii) Stimmt folgende Überlegung zur Verteilung der eingehenden Daten?

- Das Privatnetz (3.a)) bietet keine Diente für extern an, somit sendet es zunächst Datenanfragen raus, was der Gateway-Router sich merkt, und damit können eingehende Daten zugeordnet werden.

- Eine eingehende VPN-Verbindung wird automatisch zur DMZ 3.b) geroutet, da nur diese eingehende VPN-Verbindungen erwartet.

- Die restlichen eingehenden Daten sind für die DMZ 3.c) und 3.d). Diese können unterschieden werden, da für 3.c) ein Reverse-Proxy mit exklusiven Ports der Empfänger ist, der ganze Rest wird zu 3.d) geroutet.

iv) Wäre eine alternative Lösung anstelle des Reverse-Proxys der Weg aus dem Tutorial: Der Router ins Darknet – Vollständige Anleitung?

v) Bringen die Proxys in den DMZ 3.b) „VPN“, 3.c) „Messenger“, und 3.d) „Experimentieren“ etwas für die Sicherheit und Privatsphäre, oder kann ich mir die sparen?

vi) Erhöht es die Sicherheit und Isolation gegenüber dem Rest, wenn die 3.d) „DMZ zum Experimentieren“ im Gästenetz des Gateway-Routers ist?

Zum Punkt 4. Das eigentliche Privatnetzwerk und folgende, kommen wir in einem späteren Thread, da es sonst zu viel Text und damit zu lange wird.

Viele Grüße und schon mal vielen Dank für Ratschläge und Hinweise.