Hallo Forum,

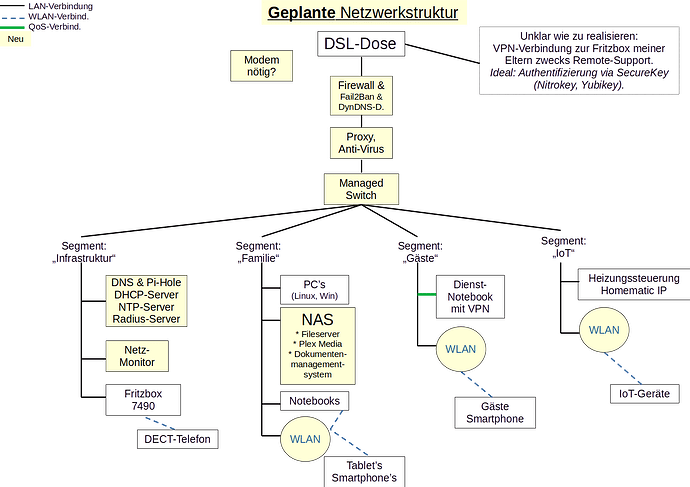

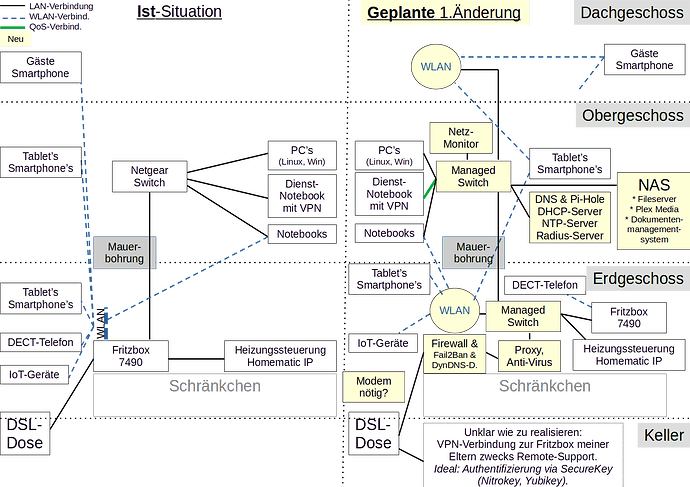

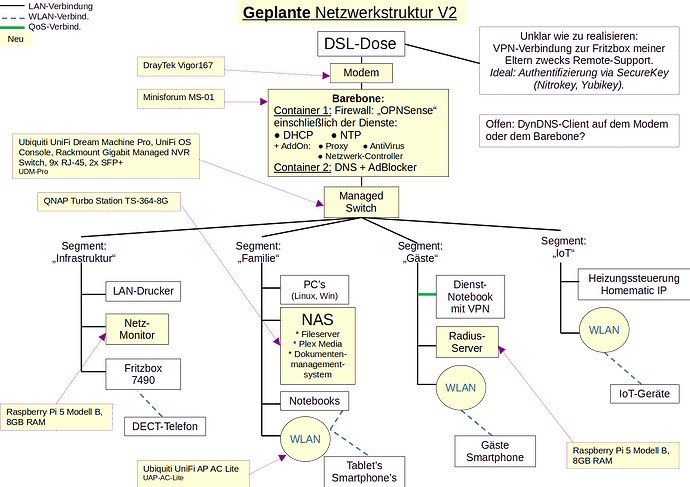

im ersten Schritt möchte ich mein All-in-one-Heimnetzwerk aufteilen in das Familiennetz, ein IoT-Netz und ein Gästenetz. Das Netzwerk hat 1 GBit und aktuell habe ich keinen Bedarf nach mehr Performance, da es normal max. 4 Benutzer im Familiennetzwerk sind. Das Gateway zum Internet ist aktuell der Router (Marke: Fritzbox 7490).

Ins Gästenetz soll man sich – ähnlich wie in Hotels – ohne MAC-Freischaltung mit einem Einmalcode verbinden können, aber keinen Zugriff auf die beiden anderen Netze haben. Wenn ich richtig recherchiert habe benötigt man dafür einen RADIUS-Server.

Die Geräte im IoT-Netz sollen sehr eingeschränkten Internetzugriff (nur für Updates) und auch keinen Zugriff auf die beiden anderen Netze haben.

Im Familiennetz werden alle bisherigen Geräte (ohne IoT) sein, und zusätzlich soll eine NAS gekauft werden. Als Hintergrund-Dienste sollen zunächst eine separate Firewall, Fail2Ban, Proxy (um von außen die Einzelgeräte unsichtbar zu machen), Virenscan, sowie ein DNS mit Pi-Hole / AdGuard Home laufen.

Die NAS soll als Fileserver (Linux, Windows, Android), Medien-Server (z.B. Plex) und Dokumentenmanagement-System fungieren.

Alle Netzwerke sollen über eine eigenes WLAN erreichbar sein.

Meine eigene Bedrohungseinschätzung ist die Gefährdung durch Gelegenheits-Hacker, unsichere IoT-Geräte oder unvorsichtige Familienmitglieder bzw. Gäste, also Standard würde ich sagen.

Ziel: Betrieb in 24/7, im Idle-Modus soll das / die Gerät/e möglichst lautlos sein.

Frage 1: Ein oder mehrere Geräte?

Kann ich die nötigen Dienste alle auf der NAS (z.B. in Kubernetes Containern) laufen lassen, oder wie viel separate Geräte sind – auch aus Sicherheitsgründen – wirtschaftlich empfehlenswert?

Frage 2: Empfehlung für eine NAS?

Ein Kollege empfahl mir die Synology DS423+ mit RAM-Speichererweiterung und 2 NVME’s (RAID-1) als Speicherplatz für die Familienfotos und zwei HDD’s für den Rest (ebenfalls RAID-1). Darauf könnte ich auch diverse Container betreiben.

Aus Dennis Videos weiß ich, dass Synology gut ist, aber es auch andere gute Alternativen mit mehr Flexibilität gibt, die vielleicht in meinem Fall besser passen. Welche könntet ihr auf meine Situation hin empfehlen?

Frage 3: Empfehlung für separate Geräte? (falls nicht alles auf der NAS)

Falls nicht alles auf der NAS laufen soll oder kann, welche Geräte empfehlt ihr?

Für jeden Dienst einen eigenen Raspberry-Pi?

Frage 4: Multi-SSID WLAN Accesspoint

Da auch die 3 Netze per WLAN erreichbar sein sollen, werde ich wohl Multi-SSID WLAN Accesspoint brauchen. Oder gibt es eine bessere Lösung?

Welche Geräte sind empfehlenswert?

Vielen Dank im Voraus und viele Grüße