Hallo Leute, zu Beginn möchte ich sagen, dass ich nur ein Einfaltspinsel/Newbie bin, der sich von überall auf der Welt mit wireguard VPN mit meinem Heimnetzwerk verbinden möchte.

In meiner vorherigen Wohnung hatte ich 1&1 DSL Internet mit Fritzbox 7520 und habe der Anleitung in diesem youtube Video gefolgt, alles hat funktioniert wie es sollte:

FRITZBOX VPN: WireGuard einrichten und erklärt | + DynDNS mit DS-Lite

Nach dem Wohnungswechsel hat sich auch mein Internetanbieter geändert, jetzt habe ich Glasfaser und eine andere Fritzbox (7530). Ich habe die gleiche Anleitung wie vorher befolgt, aber dieses Mal gibt es einen kleinen Unterschied und ich versuche zu verstehen, was ich tun kann, um das Problem zu lösen.

Nachdem ich die Einrichtung gemäß dem obigen Video vorgenommen habe, kann ich mich ohne Probleme mit der Wireguard-App von meinem Telefon oder Computer aus verbinden, NUR WENN ich das Heim-WiFi verwende. Wenn ich mein WLAN ausschalte und versuche, mich über eine fremd Netzwerk (z.B. O2 4G von handy) zu verbinden, sehe ich zum Beispiel in der Smartphone-App, dass ich nur Pakete sende, aber nichts empfange (im Grunde keine Verbindung). Im Grunde genommen ist also der ganze Sinn der Verwendung eines VPN verloren, da ich in der Lage sein sollte, mich von „draußen“ zu verbinden. Ich muss hier erwähnen das die ganze zeit (im beiden fällen) steht meine DynDNS verbidung gut und heil wie folgt:

Meine Fritzbox gibt unter „Übersicht“ unten rechts an:

DynDNS aktiviert, ****.any64.de, IPv4-Status: erfolgreich angemeldet, IPv6-Status: erfolgreich angemeldet

Wenn mir jemand helfen kann, wäre ich euch sehr dankbar.

Nebenbei noch eine frage–kann ich im prinzip dieselbe erstellte wireguard-Verbindung vom Fritzbox für zwei verschiedenen Geräten gleichzeitig nutzen? (z.B. zwei verschiedene Smartphones)…ist das empholen oder lieber eine wireguard-Verbindung pro Gerät haben?

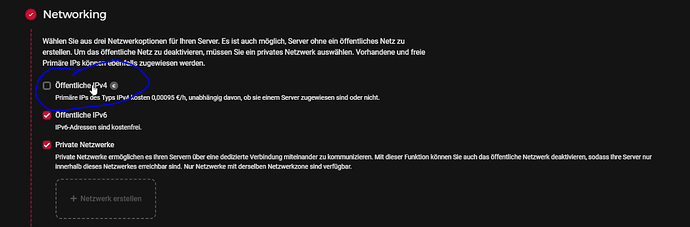

Eine letzte Frage: Ich habe Schwierigkeiten zu verstehen, ob ein kostenpflichtiges Abonnement für einen VPN-Dienst wie ExpressVPN oder NordVPN für meine Ziele irgendwelche Vorteile bringt. Ich muss das VPN nutzen, um auch aus der Ferne zu arbeiten, also möchte ich natürlich volle Sicherheit - aber brauche ich dafür wirklich ein bezahltes Abonnement? Noch wichtiger zu wissen für mich ist…Wenn ich ein kostenpflichtiges VPN-Abonnement verwende, muss ich dann in den Einstellungen der Fritzbox Wireguard die LAN-LAN-Kopplung wählen? Zum Beispiel wie hier:

danke danke danke!