Hallo zusammen,

ich bin schon einige Zeit stiller Mitleser und wende mich nun an euch da ich mit meinem Latein langsam am Ende bin.

Folgende Situation treibt mich langsam an die Grenze des Wahnsinns. Im Homelab ist eine UDM SE installiert, welche über ein Vigor 165 mit einem PPPoE Signal versorgt wird. Da ich in meinem zukünftigen Haus lediglich ein DSLite besitzen werde und der Provider GCNAT betreibt baue ich nun meinen VPN Zugangspunkt um.

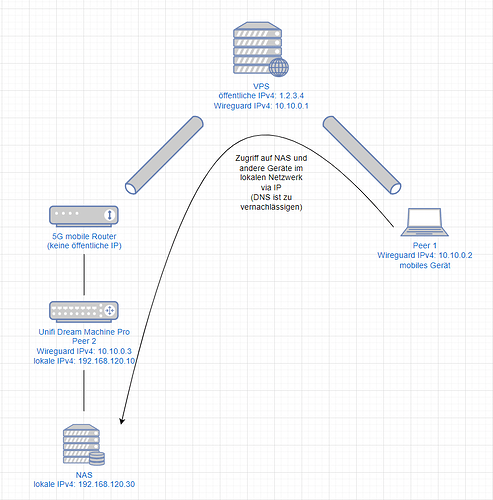

Bei IONOS ist ein VPS gemietet mit IPv4. Subdomain XYZ ist auf die Public IPv4 Adresse des VPS per A Record gemappt. Ports sind frei in der FW von IONOS und dem OS. Wireguard ist konfiguriert. Das WG Interface ist entsprechend konfiguriert worden damit VPN Teilnehmer mit ein anderer kommunizieren dürfen. VPS seitig sollen keine Netze zugängig gemacht werden. VPN Transfernetz ist die 10.10.94.0/24. Der VPS ist die .1.

Auf Seite der UDM SE wurde über die UDM UI eine VPN Client config angelegt. DNS ist der lokale DNS Server hinter der UDM und für den Fehlerfall die UDM selbst. Die UDM SE ist im Transfernetz die .2. Firewallregeln sind gesetzt worden in der UDM SE. Folgende Netze sollen von dem UDM SE zum Transfernetz erreichbar gemacht werden:

- 10.10.5.0/24

- 10.10.10.0/24

- 10.10.20.0/24

- 10.10.30.0/24

- 10.10.80.0/24

Zweiter Client in der Runde ist eins meiner Mobile Devices. Trägt im Transfernetz die .3. DNS Server sind die ebenfalls der DNS hinter der UDM SE und die UDM selbst. Dieser soll über das Transfernetz auf IPs hinter der UDM SE in den entsprechenden freigegebenen Netzwerken zugreifen können.

Nun zum Problemfall:

Vom VPS 10.10.94.1 zu UDM SE 10.10.94.2 kann nicht gepingt werden, zum Mobile Device 10.10.94.3 aber schon. IP Adressen hinter der UDM SE sind erreichbar, aber keine Gateways! Vom Mobile Device zur UDM SE exakt das selbe Spiel. Mobile Device zum VPS problemlos. Jetzt kommt der Knüller, die 10.10.94.2 UDM SE kann aber beide VPS sowohl auch Mobile Device anpingen.

WG Conf VPS:

[Interface]

Address = 10.10.94.1/24

ListenPort = 1195

PrivateKey = BlaBlaBlaBla

PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o enp0s6 -j MASQUERADE; ufw route allow in on wg0

PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o enp0s6 -j MASQUERADE; ufw route delete allow in on wg0

# darkside

[Peer]

PublicKey = BlaBlaBlaBla

PresharedKey = BlaBlaBlaBla

AllowedIPs = 10.10.94.2/32, 10.10.5.0/24, 10.10.10.0/24, 10.10.20.0/24, 10.10.30.0/24, 10.10.80.0/24

# lucas

[Peer]

PublicKey = BlaBlaBlaBla

PresharedKey = BlaBlaBlaBla

AllowedIPs = 10.10.94.3/32

Conf UDM SE:

interface: wgclt1

public key: BlaBlaBlaBla

private key: BlaBlaBlaBla

listening port: 44074

peer: BlaBlaBlaBla

preshared key: BlaBlaBlaBla

endpoint: xxx.xxx.xxx.xxx:1195

allowed ips: 0.0.0.0/0

latest handshake: 1 second ago

latest receive: 1 second ago

transfer: 11.25 MiB received, 91.66 MiB sent

persistent keepalive: every 1 minute

forced handshake: every 5 seconds

Config vom Mobile Device:

[Interface]

PrivateKey = BlaBlaBlaBla

ListenPort = 1195

Address = 10.10.94.3/24

DNS = 10.10.80.10, 10.10.80.1

[Peer]

PublicKey = BlaBlaBlaBla

PresharedKey = BlaBlaBlaBla

AllowedIPs = 0.0.0.0/0

Endpoint = subdomain.xyz.tld:1195

PersistentKeepalive = 25

Übersicht der Netze:

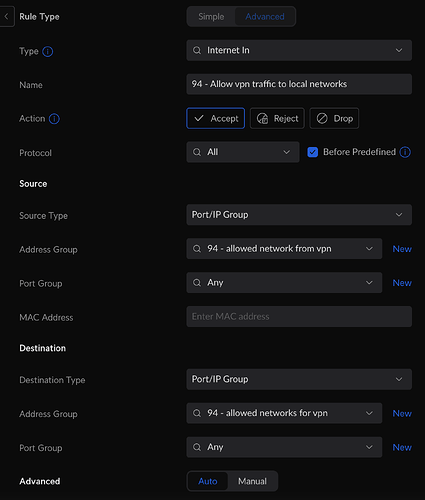

Firewallregel auf UDM SE:

Wo liegt der Fehler? ![]() Vielleicht sehe ich den Wald vor lauter Bäumen nicht. Ich wäre euch sehr dankbar für einen Tipp.

Vielleicht sehe ich den Wald vor lauter Bäumen nicht. Ich wäre euch sehr dankbar für einen Tipp. ![]()