Hier das ergebnis aus TCP Dump, OpenVPN zu WG geht. WG zu OpenVPN nicht.

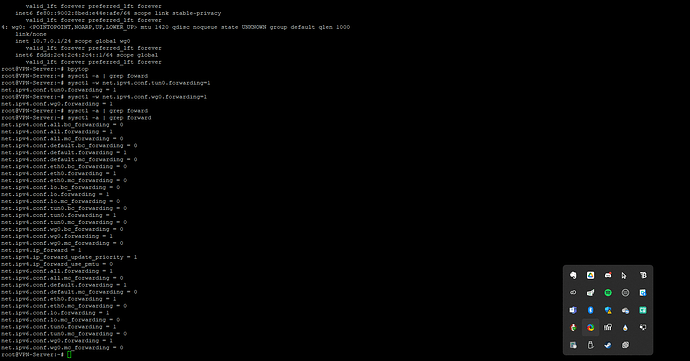

WG ausgabe.

root@VPN-Server:~# tcpdump -i wg0 icmp

tcpdump: verbose output suppressed, use -v[v]... for full protocol decode

listening on wg0, link-type RAW (Raw IP), snapshot length 262144 bytes

21:09:04.946894 IP 10.7.0.6 > 10.8.0.5: ICMP echo request, id 1, seq 219, length 40

21:09:09.854713 IP 10.7.0.6 > 10.8.0.5: ICMP echo request, id 1, seq 220, length 40

21:09:14.854829 IP 10.7.0.6 > 10.8.0.5: ICMP echo request, id 1, seq 221, length 40

21:09:19.844396 IP 10.7.0.6 > 10.8.0.5: ICMP echo request, id 1, seq 222, length 40

21:09:33.067124 IP 10.7.0.6 > 10.8.0.2: ICMP echo request, id 1, seq 223, length 40

21:09:37.862660 IP 10.7.0.6 > 10.8.0.2: ICMP echo request, id 1, seq 224, length 40

21:09:42.855333 IP 10.7.0.6 > 10.8.0.2: ICMP echo request, id 1, seq 225, length 40

21:09:47.836666 IP 10.7.0.6 > 10.8.0.2: ICMP echo request, id 1, seq 226, length 40

21:11:21.850925 IP static.110.18.217.95.clients.your-server.de > 10.7.0.6: ICMP ip reassembly time exceeded, length 556

21:11:21.850948 IP static.110.18.217.95.clients.your-server.de > 10.7.0.6: ICMP ip reassembly time exceeded, length 556

21:11:21.850957 IP static.110.18.217.95.clients.your-server.de > 10.7.0.6: ICMP ip reassembly time exceeded, length 556

21:11:21.850962 IP static.110.18.217.95.clients.your-server.de > 10.7.0.6: ICMP ip reassembly time exceeded, length 556

21:11:21.850970 IP static.110.18.217.95.clients.your-server.de > 10.7.0.6: ICMP ip reassembly time exceeded, length 556

21:11:21.850976 IP static.110.18.217.95.clients.your-server.de > 10.7.0.6: ICMP ip reassembly time exceeded, length 556

21:12:53.528450 IP static.110.18.217.95.clients.your-server.de > 10.7.0.2: ICMP echo request, id 1, seq 231, length 40

21:12:53.585384 IP 10.7.0.2 > static.110.18.217.95.clients.your-server.de: ICMP echo reply, id 1, seq 231, length 40

21:12:54.544801 IP static.110.18.217.95.clients.your-server.de > 10.7.0.2: ICMP echo request, id 1, seq 232, length 40

21:12:54.593377 IP 10.7.0.2 > static.110.18.217.95.clients.your-server.de: ICMP echo reply, id 1, seq 232, length 40

21:12:55.562768 IP static.110.18.217.95.clients.your-server.de > 10.7.0.2: ICMP echo request, id 1, seq 233, length 40

21:12:55.734944 IP 10.7.0.2 > static.110.18.217.95.clients.your-server.de: ICMP echo reply, id 1, seq 233, length 40

21:12:56.583294 IP static.110.18.217.95.clients.your-server.de > 10.7.0.2: ICMP echo request, id 1, seq 234, length 40

21:12:56.660650 IP 10.7.0.2 > static.110.18.217.95.clients.your-server.de: ICMP echo reply, id 1, seq 234, length 40

OpenVPN Ausgabe:

root@VPN-Server:~# tcpdump -i tun0 icmp

tcpdump: verbose output suppressed, use -v[v]... for full protocol decode

listening on tun0, link-type RAW (Raw IP), snapshot length 262144 bytes

21:03:52.739237 IP static.110.18.217.95.clients.your-server.de > 10.8.0.2: ICMP echo request, id 1, seq 211, length 40

21:03:57.354196 IP static.110.18.217.95.clients.your-server.de > 10.8.0.2: ICMP echo request, id 1, seq 212, length 40

21:04:02.361746 IP static.110.18.217.95.clients.your-server.de > 10.8.0.2: ICMP echo request, id 1, seq 213, length 40

21:04:07.354296 IP static.110.18.217.95.clients.your-server.de > 10.8.0.2: ICMP echo request, id 1, seq 214, length 40

21:06:35.930094 IP static.110.18.217.95.clients.your-server.de > 10.8.0.5: ICMP echo request, id 1, seq 215, length 40

21:06:45.874749 IP static.110.18.217.95.clients.your-server.de > 10.8.0.5: ICMP echo request, id 1, seq 217, length 40

21:06:50.848222 IP static.110.18.217.95.clients.your-server.de > 10.8.0.5: ICMP echo request, id 1, seq 218, length 40

21:09:04.946963 IP static.110.18.217.95.clients.your-server.de > 10.8.0.5: ICMP echo request, id 1, seq 219, length 40

21:09:09.854758 IP static.110.18.217.95.clients.your-server.de > 10.8.0.5: ICMP echo request, id 1, seq 220, length 40

21:09:14.854868 IP static.110.18.217.95.clients.your-server.de > 10.8.0.5: ICMP echo request, id 1, seq 221, length 40

21:09:19.844430 IP static.110.18.217.95.clients.your-server.de > 10.8.0.5: ICMP echo request, id 1, seq 222, length 40

21:09:33.067220 IP static.110.18.217.95.clients.your-server.de > 10.8.0.2: ICMP echo request, id 1, seq 223, length 40

21:09:37.862705 IP static.110.18.217.95.clients.your-server.de > 10.8.0.2: ICMP echo request, id 1, seq 224, length 40

21:09:42.855369 IP static.110.18.217.95.clients.your-server.de > 10.8.0.2: ICMP echo request, id 1, seq 225, length 40

21:09:47.836707 IP static.110.18.217.95.clients.your-server.de > 10.8.0.2: ICMP echo request, id 1, seq 226, length 40

21:12:53.528381 IP 10.8.0.6 > 10.7.0.2: ICMP echo request, id 1, seq 231, length 40

21:12:53.585426 IP 10.7.0.2 > 10.8.0.6: ICMP echo reply, id 1, seq 231, length 40

21:12:54.544774 IP 10.8.0.6 > 10.7.0.2: ICMP echo request, id 1, seq 232, length 40

21:12:54.593408 IP 10.7.0.2 > 10.8.0.6: ICMP echo reply, id 1, seq 232, length 40

21:12:55.562737 IP 10.8.0.6 > 10.7.0.2: ICMP echo request, id 1, seq 233, length 40

21:12:55.734982 IP 10.7.0.2 > 10.8.0.6: ICMP echo reply, id 1, seq 233, length 40

21:12:56.583164 IP 10.8.0.6 > 10.7.0.2: ICMP echo request, id 1, seq 234, length 40

21:12:56.660695 IP 10.7.0.2 > 10.8.0.6: ICMP echo reply, id 1, seq 234, length 40

21:14:14.171916 IP 10.8.0.1 > 10.8.0.6: ICMP 10.8.0.1 udp port 5351 unreachable, length 38

die Obersen ausgaben ist WG zu OpenVPN der Unter ist OpenVPN zu WG