Und M10 geht auch nicht?

Da bin ich gleich erst muss die Fritte erstmal wieder ins Wireguard bringen → mom ;-).

10.100.1.1 ist was genau?

Und M10 nach AER geht auch nicht? Und die MTU würde ich gleich mal herabsetzen auf 1420 überall

Besser auf 1412. Ist IPv6 im Spiel sollte die MTU nicht größer 1412 und nicht kleiner 1280 sein (WireGuard MTU Size 1412 - Best Practices IPv4/IPv6 - MTU Berechnen).

Wer sagt dass er per IPv6 die Wireguards baut? Nur weil er CGNAT hat, heißt nicht, dass das nicht geht. Und vor allem ist bei 1420 schon IPv6 mit eingerechnet. Außer bei PPPoE.

In meinen Site2Site Tunnel hatte ich zunächst auch 1420. Doch leider konnte ich damit per SSH nicht auf alle Geräte im jeweils anderen Netz zugreifen (ping, http, https ging alles) aber eben kein ssh. Erst nach Absenken auf 1410 (ja ich weiß 1412 hätte gereicht, klappt es zuverlässig.

Die FritzBox setzt die MTU im Wireguard-Tunnel übrigens sogar nur auf 1380.

Dann scheinst du irgendein anderes Protokoll noch dazwischen zu haben. Aber ist hier auch Off-Topic

Nach einigem Probieren und euren Fingerzeigen klappt es nun wie folgt

M10 <> Cloud <> AER

AER <> Cloud <> M10

Mobile <> Cloud XX M10

Mobile <> Cloud XX AER

Der Unterschied zwischen mobile und den anderen, ist dass Mobile in einem Transfernetz steckt (10.100.1.1/24) irgendwie fehlt da noch die Route nach aussen.

Was meinst du mit außen genau? Soll sämtlicher IP-Trafic durch den Tunnel?

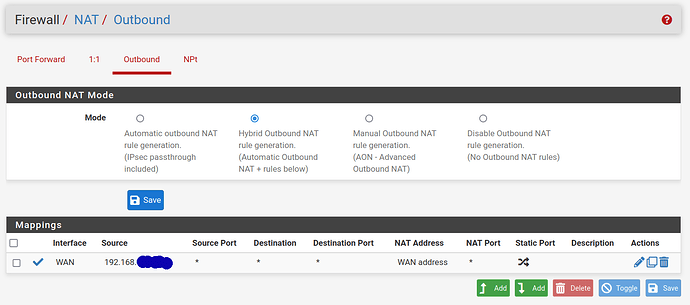

Wenn ja benötigst du noch eine Hybrid Outbound NAT rule mit einem passenden Eintrag unter Mappings in Firewall / NAT / Outbound

Die Geräte im Mobile-Tunnel haben keine Route über das Lan hinaus.

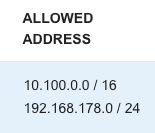

was steht im Wireguard-Client der Mobilen Geräte unter erlaubte IPs?

Da steht 10.100.0.0/16 192.168.0.0/22 192.168.178.0/24

Du kannst mal testweise einen Mobile Cliient ändern auf erlaubte IPs 0.0.0.0/0

Das bedeutet sämtlicher IP-Verkehr würde duch den Tunnel gehen, auch der ins Internet. Praktisch z.B. bei Online Banking o.a. wenn man in fremdem LAN ist.

Dann musst du aber folgedes auch ändern, wie im Bild gezeigt:

Wobei du als Source IP die IP deines Transfernetzes für die mobile Geräte eintragen musst (mutmaßlich bei dir 10.100.1/24. Vergiss nicht die Markierung von Automatic Outbound NAT auf Hybrid Outbound NAT zu ändern. Sonst bleibt der Eintrag unter Mappings ohne wirkung.

Internet geht vom Mobile tunnel auch. Einzig in die einzelnen Tunnel komme ich nicht, wobei dort eigentlich das Netz als allowed IPS passt. 10.100.0.0/16 welches ja 10.100.1.0/24 beinhaltet.

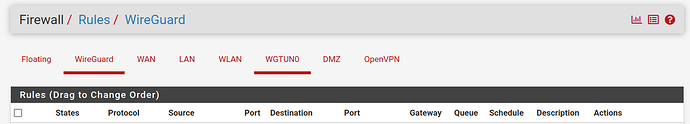

Dann würd ich mal auf fehlende oder unpassende Firewall-Rules tippen.

Jap wenn ich jetzt noch wüsste welche…

10.100.0.0/24 ist das Netz (welches bei Hetzner nicht geswitched sondern gerouted wird)

Die pfsense hat die addresse 10.100.0.2/32 alles muss über 10.100.0.1/32 gehen.

Das Netz des Mobile-Client-Tunnels ist 10.100.1.0/24 die Addresse der pfsense dort 10.100.1.1 welche ich auch vom Handy aus erreichen kann, ebenso kann ich 10.100.0.2 erreichen und einen nginx unter 10.100.0.4 sowie das Internet. Lediglich den weg nach 192.168.0.0/22 und 192.168.178.0/24 kennt das interface nicht. (Traceroute bleibt bei 10.100.1.1 stehen.)

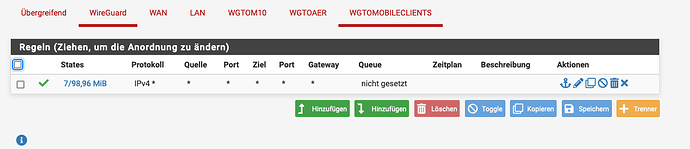

Wo hast du denn die Rules gesetzt, sofern du schon welche hast?

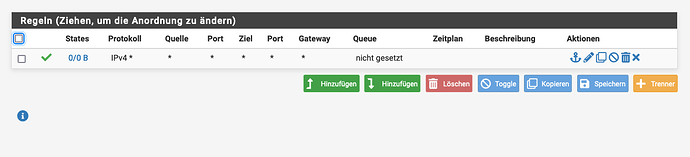

Grundsätzlich gibt es dafür ja zwei Optionen. Unter WireGuard und/oder dem wgtunnel z.B. WGTUN0 (Abbildung)

Die Rule die du für ping brauchst ist ja erst einmal nur eine für ICMP.

@codingsoul Kannst du mal die FW-Regeln auf deinem WG_Mobile zeigen? Da wird etwas falsch sein. Bzw. es kann auch sein, dass die Router (FB und Omada) nicht wissen wo das Netz herkommt. Weiß nicht auswendig welche Routen / AllowedIPs die haben