Hallo,

hier einmal die Grundvoraussetzungen:

SiteA

192.168.0.0/22

TP-Link Omada Router

Deutsche Glasfaser (CG-Nat / DS-LITE)

SiteB

192.168.178.0/24

Fritzbox 7590

Deutsche Glasfaser (CG-Nat / DS-LITE)

Hetzner Cloud Netz mit einem PFSense Router. (aus der YouTube Anleitung)

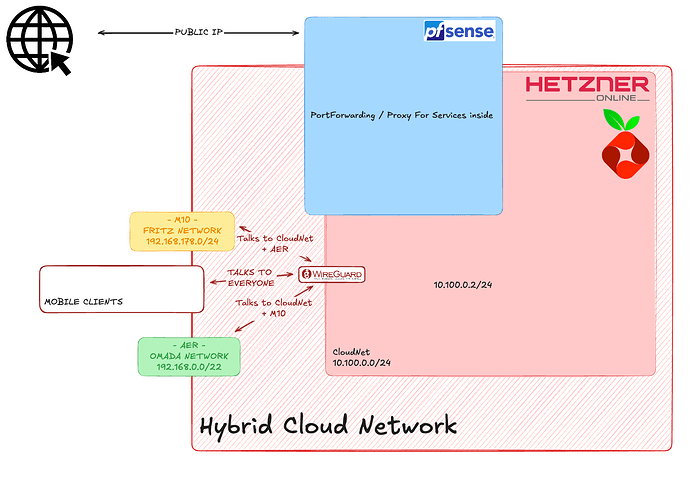

Nun was ich vor habe, ich möchte beide Netze in das Cloudnetzwerk holen, so dass Dienste der cloud DNS-Server (PiHole usw…) geteilt werden können. Ich möchte auch, dass Nativ alle Clients in Site A mit Site B sprechen können.

Was bisher schon geht:

SiteA <> Cloud

SiteB <> Cloud

Client <> Cloud <> Site A|B

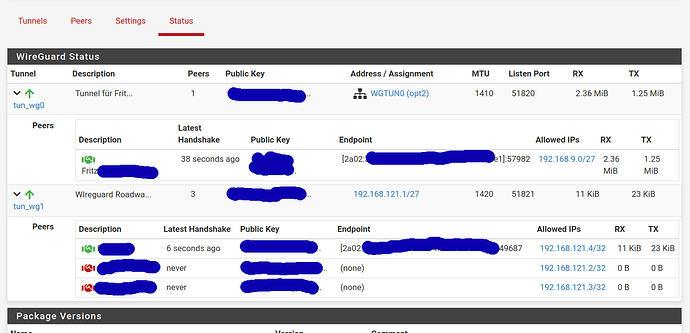

Ich habe in PFSense schon:

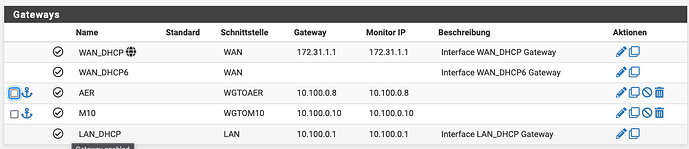

Gateways & Routen:

Firewalls (nur zum Testen mit ANY)

!

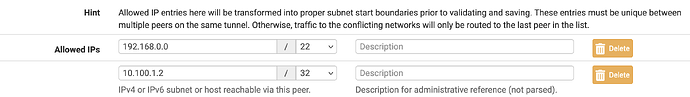

Peers mit passenden Allowlists angelegt:

und vice versa

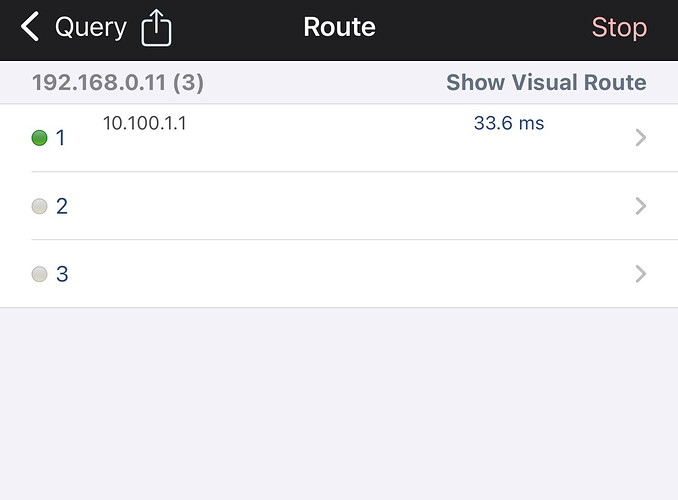

Traceroute aus dem Omada-Netzwerk stoppt beim pfsnse 10.100.1.1 vom Cleint aus bekommt er aber die Antwort 10.100.1.1, 10.100.1.3 also scheint da noch irgendwas zu fehlen - ich komme aber einfach nicht drauf was…

Vielen Dank für eure hilfe!

YouTube Anleitungen gibt es viele. Keine Ahnung welche du meinst.

Du sagst auch nicht wie genau du die Netze verbinden willst (Wireguard, IPSec, openVPN).

Richtig Sorry:

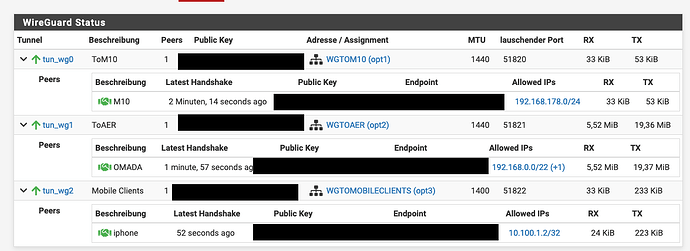

192.168.0.0/22 Omada verbindet sich mit Wireguard zur PFSense und dem Cloud Netzwerk

192.168.178.0/24 Fritzbox verbindet sich mit Wireguard zur PFSense und dem Cloud Netzwerk

Noch ein Update:

Ich habe mal den Ping mitgeschnitten:

10:59:18.315152 IP 10.100.1.1 > 192.168.178.1: ICMP echo request, id 50707, seq 7, length 64

10:59:19.319146 IP 192.168.2.145 > 192.168.178.1: ICMP echo request, id 22136, seq 8, length 64

10:59:19.319201 IP 10.100.1.1 > 192.168.178.1: ICMP echo request, id 50707, seq 8, length 64

10:59:20.323211 IP 192.168.2.145 > 192.168.178.1: ICMP echo request, id 22136, seq 9, length 64

10:59:20.323270 IP 10.100.1.1 > 192.168.178.1: ICMP echo request, id 50707, seq 9, length 64

Ebenso habe ich mittels outbound NAT die Fritzbox Oberfläche erreichbar gemacht: also unter 10.100.1.3 geht die oberfläche auf uns ich kann sie bedienen.

Meine vermutung - ich brauche einen dedizierten klienten mit portforwarding. Die router machen sowas (per definition) ja nicht oder?

Ich habe mich einfach nur gewundert - Site To Site To Site muss ja auch möglich sein oder?

Hast Du denn dafür auch die Routen in den Netzen Site A und Site B gesetzt? Bei der Standard-Wireguard-Konfiguration kennt ja die Fritz Box nur das eigene Netz, das Transfernetz und das LAN-Netz der pfsense, nicht aber das Netz des Omada Routers. Umgekehrt kennt der Omada-Router auch nicht das Netz der Fritte.

Ich habe ein Update:

Omada <> Cloud X Fritzbox

Fritzbox <> Cloud <> Omada

(Ohne Route)

Hast eine Idee was ich in der Fritte noch freigeben muss?

❯ traceroute 192.168.0.11

traceroute to 192.168.0.11 (192.168.0.11), 64 hops max, 40 byte packets

1 fritz.box (192.168.178.1) 4.117 ms 3.067 ms 2.367 ms

2 10.100.1.1 (10.100.1.1) 15.376 ms 16.012 ms 14.845 ms

3 10.100.1.2 (10.100.1.2) 27.240 ms 25.961 ms 23.549 ms

4 192.168.0.11 (192.168.0.11) 27.782 ms 28.406 ms 26.973 ms

❯ traceroute 192.168.178.1

traceroute to 192.168.178.1 (192.168.178.1), 64 hops max, 40 byte packets

1 192.168.0.1 (192.168.0.1) 1.341 ms 0.560 ms 0.467 ms

2 10.100.1.1 (10.100.1.1) 11.130 ms 10.470 ms 11.404 ms

Was steht denn in der FritzBox unter: Internet → Freigaben → VPN (Wireguard) und dort unter WireGuard Netzwerk-Verbindung wenn du das Editier-Symbol (Kugeschreiber) für den Tunnel zur pfsense anklickst im Bereich Verwendetes IP-Netzwerk der WireGuard-Gegenstelle hinter Entferntes Netzwerk? Bei dir müssen da mindestens drei Netzwerke stehen, das des Transfernetzes, das LAN der pfsense und eben das LAN des Omada-Routers.

Analog müssen drei Netze (Transfernetzes, das LAN der pfsense und eben das LAN des Fritte) an vergleichbarer Stelle auch im Omada-Router zu finden sein,

Nachtrag: In der Tabelle für statische Routen sollten keine EIngträge erforderlich sein.

Also ich habe noch ein paar beobachtungen gemacht, aber zuerst zu deiner Frage:

AllowedIPs = 10.100.0.0/16,192.168.0.0/22

10.100.0.0/16 beinhaltet beides denn mein Lan ist 10.100.0.0/16 das transfernetz ist 10.100.1.0/24 (ist das vielleicht auch das Problem)

Folgende Beobachtungen habe ich noch ich bin mir ziemlich sicher, dass ich in pfsense etwas falsch gemacht habe denn 1. Wenn ich im outbound NAT ein port-mapping vom Wireguard interface zum Wireguard Interface mache kann ich aus dem Omada-Netz die Fritzbox erreichen (nur die Weboberfläche via 10.100.1.3).

Vielen Dank für deine Hilfe

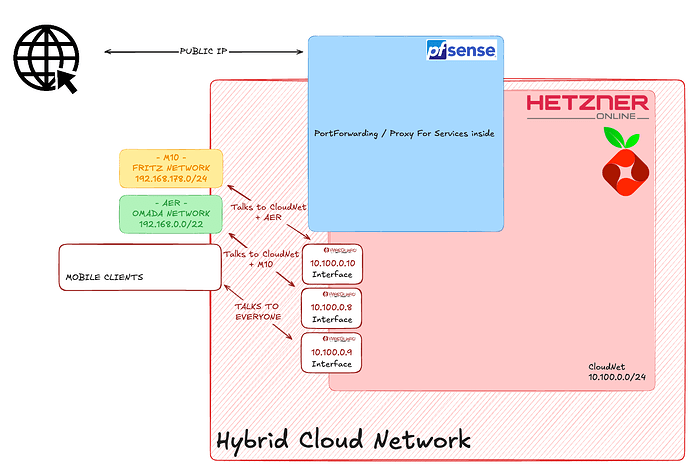

Moin, ich steige zwar bei diesem Chaos in den Nachrichten hier noch nicht ganz durch. Aber Outbound NAT / Source NAT sollte man auf einem S2S-VPN grundsätzlich vermeiden. Und dass du damit eine Weboberfläche einer FB oder was auch immer erreichbar machen kannst, macht auch nicht viel Sinn. Das macht man über ein Port-Forwarding / Destination NAT.

Aber soweit ich gesehen habe, hast du auf der pfSense in der Cloud Routen in die beiden Netze vom Omada und der FB gesetzt und das funktioniert Ping-technisch auch?

Fangen wir mal von vorne an das soll es werden.

So ist es gerade:

Aber nicht alles läuft wie es soll. Das Portforwarding bekomme ich einfach nicht hin…

Ist meine Idee schmu oder gibt es optimierungmöglichkeiten?

Ich weiß ja nicht, wo du jetzt NAT aktiv hast und wo nicht. Aber grundsätzlich ist das ganz gut

Außerdem ein Port-Forward von wo nach wo?

Also ich habe ja eine deutlich andere Konfiguration.

Angefangen damit, das ich DualStack habe, kein DS-Lite oder CGNAT wie du.

Meine pfsense steht Zuhause und zwar direkt an einem Modem.

Dann gibt es noch eine FritzBox. Ebenfalls DualStack, kein DS-Lite oder CGNAT.

Zwischen pfsense und FritzBox besteht ein Wireguard-Tunnel. Eingerichtet wie hier (#Anleitung: Site2Site WireGuard Verbindung zwischen pfSense und FritzBox) beschrieben. Diese Anleitung verzichtet auf das Transfernetz, da Fritten das default nicht unterstützen (man kann es aber jederzeit nachträglich hinzufügen).

Jetzt kommt der große Unterschied: für die mobil Endgeräte (Tablet, Smartphone, Notebook) habe ich einen separaten Wireguard-Tunnel eingerichtet. Und zwar nach dieser Anleitung (https://www.youtube.com/watch?v=IvGjWndvTk0 - englischsprachig aber sehr gut).

Vielleicht solltest du den Ansatz die SIte2Site Wiregurad-Tunnel und die Client2Site Tunnel in ein Netz zu werfen noch einmal überdenken. Diese beiden unterscheiden sich in der Konfiguration doch.

Vielen Dank für eure Antworten:

- Nat wäre folgendes test-beispiel

WAN IP:8081 > 192.168.0.254:81 (AER Netz)

Warum die WAN-IP? Was willst du damit von wo aus erreichen?

Ich habe die WAN-IP in keiner Firewall-Rule als Source angegeben.

Oder bist du grad ganz woanders?

Ah ok, verstehe. Dafür muss ja erstmal die Erreichbarkeit zwischen dem Cloud-Bereich und den beiden LANs gegeben sein. Und liegt @The_eagle richtig mit der Annahme dass du alle WireGuard-Tunnel auf einem Tunnel versuchst zu betreiben und nicht einzeln? Dann würde ich das auch aufsplitten. Einmal WG zur FB, Einmal WG zum Omada und einmal WG für die Clients.

Er will ein Port-Forwarding machen! Das schreibt man dann so.

Also bei mir steht in den FW-Rules für das Port-Forwarding vom WAN_interface der pfsense (TCP-Port 80/443) aus dem I-Net auf eine Nextcloud als Source Any und als Ziel eben die LAN (DMZ)-IPv4-Adresse der Nextcloud. Warum Any, weil die Quelle (Source) ja eine beliebige IPv4-Afresse im Internet sein kann. Denke ich da falsch?