Hallo zusammen,

ich habe einen CloudServer und in meinem internen Netz einen (testweise) einen Raspberry Pi zu dem ich die VPN Verbindung aufbaue. Die Verbindung steht soweit. Ich kann vom Client aus den CloudServer anpingen (10.0.0.1). Umgekeht geht das auch (10.0.0.2). Ich kann auch die interne IP Adresse aus dem lokalen Netz anpingen (192.168.1.101). Allerdings bekomme ich keinen Zugriff auf den Rest des Subnetzes. Es ist mir ein Rätsel warum.

Eigentlich will ich den Traffic vom VPN Client nur forwarden auf meinen internen RPM. Leider klappt das nicht. Ich weiß nicht was ich falsch mache.

sudo iptables -t nat -A PREROUTING -p tcp --dport 80 -j DNAT --to-destination 192.168.1.53:80

sudo iptables -t nat -A POSTROUTING -p tcp -d 192.168.1.53 --dport 80 -j SNAT --to-source 192.168.1.101

Das scheint nur leider keine Auswirkung zu haben. Nach der Eingabe bekomme ich folgendes (sudo iptables -L):

Chain INPUT (policy ACCEPT)

target prot opt source destination

Chain FORWARD (policy ACCEPT)

target prot opt source destination

ACCEPT all -- anywhere anywhere

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

Ich wäre super dankbar über jeden Tipp.

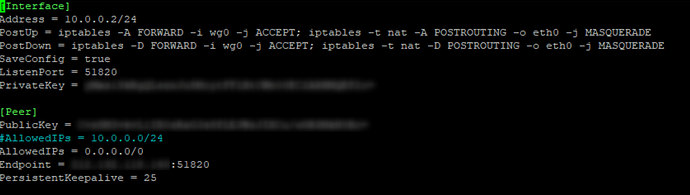

Wireguard Client:

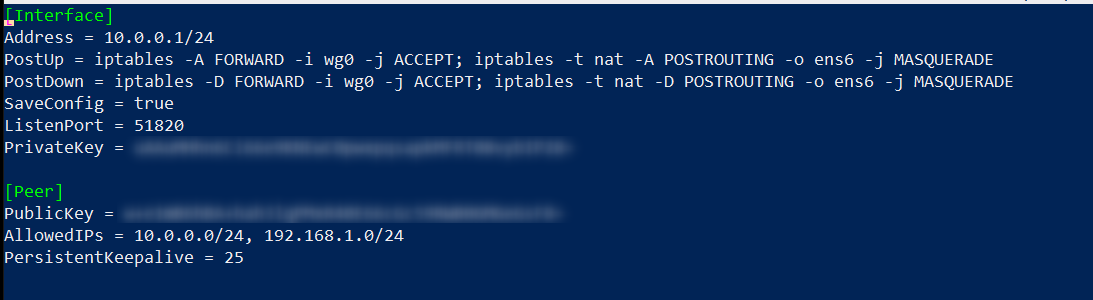

Wireguward Server: