Nein nicht down, über 172.16.1.201 ist das Forum ganz normal erreichbar.

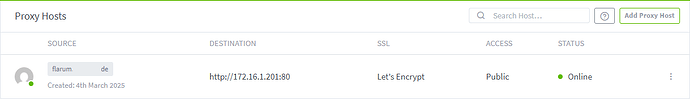

Und dahin zeigt auch der Proxy Host?

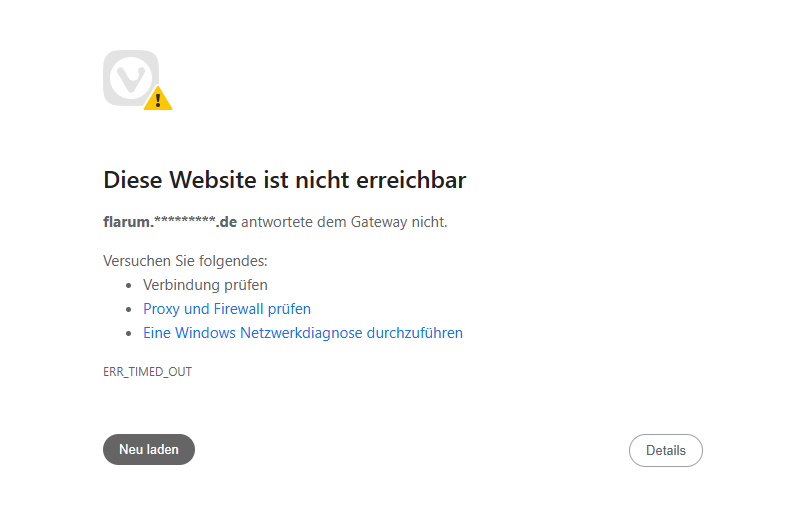

Sollte aber eigentlich dann gehen, da kommt nur ERR_TIME_OUT?

Wurde gerade weggeordert. Geht es vom Handy?

![]()

Möp, selber Error

Kannst du mal auf der NPM-Kiste schauen mit einem tcpdump oder Ähnlichem, ob da Pakete ankommen auf TCP 80, 443 und wenn ja, von wo?

Habe ich parallel schon versucht, aber irgendwas stimmt da nicht.

root@Nginx:~# tcpdump -i eth0

root@Nginx:~#

Die zweite Zeile tausch 1 sek später auf, kenne ich so nicht. Normalerweise zeigt der in der Konsole alle Datenpakete an…

Müsste aber gehen: tcpdump -ni eth0 -p tcp port 80

Also sieht so aus als ob er was erwarten würde, aber das Ding ist tot, genau 0 Pakete. Also da passiert genau gar nichts in der Konsole

Du musst dann während das läuft nochmal neuladen. Und dann nochmal machen mit port 443

Ist mir bewusst, genau so gemacht, da taucht genau gar nichts auf. Vom Handy und vom Rechner neu geladen.

Selbst wenn ich das Forum über die interne IP aufrufe und es mir angeziegt wird, bleibt die Konsole tot

Hmm, dann kommt das ja gar nicht an, also auf den nächsten Host in der Kette, den WireGuard-Host.

Ich glaube ich weiß, was wir vergessen haben, solltest du das nicht schon gemacht haben. Das vergesse ich jedes Mal bei sowas…

Schau mal auf dem VPS und auf dem LXC nach was in /proc/sys/net/ipv4/ip_forward drin steht.

Ja tut es, wurde im Grunde gleich zu Anfang eingerichtet, ich checke aber nochmal gegen.

Erklärt aber auch nicht warum tcpdump nichts zeigt, selbst wenn ich das Forum intern aufrufe und es mr sogar angezeigt wird.

Doch, dann kommt das auf dem VPS oder auf dem WG-LXC schon nicht weiter.

LXC

root@Nginx:~# cat /proc/sys/net/ipv4/ip_forward

1

VPS

xiao@IONOS-VPS:~$ cat /proc/sys/net/ipv4/ip_forward

1

Hmm, dann ist es das auch nicht. Dann mal auf dem WG-LXC auf dem WG-Interface diesen tcpdump laufen lassen.

OK auf dem wg1 LXC ist was. Das ist der Seitenaufruf

root@WireGuardPublic:~# tcpdump -ni eth0 -p tcp port 80

tcpdump: verbose output suppressed, use -v[v]... for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), snapshot length 262144 bytes

19:24:04.436002 IP 172.16.1.251.31352 > 172.16.1.200.80: Flags [S], seq 2638258275, win 65535, options [mss 1400,nop,wscale 8,nop,nop,sackOK], length 0

19:24:04.436005 IP 172.16.1.251.28547 > 172.16.1.200.80: Flags [S], seq 1843537131, win 65535, options [mss 1400,nop,wscale 8,nop,nop,sackOK], length 0

19:24:04.436102 IP 172.16.1.200.80 > 172.16.1.251.31352: Flags [S.], seq 575633003, ack 2638258276, win 64860, options [mss 1380,nop,nop,sackOK,nop,wscale 7], length 0

19:24:04.436105 IP 172.16.1.200.80 > 172.16.1.251.28547: Flags [S.], seq 3228170031, ack 1843537132, win 64860, options [mss 1380,nop,nop,sackOK,nop,wscale 7], length 0

19:24:04.478574 IP 172.16.1.251.31352 > 172.16.1.200.80: Flags [.], ack 1, win 255, length 0

19:24:04.478575 IP 172.16.1.251.28547 > 172.16.1.200.80: Flags [.], ack 1, win 255, length 0

Ähm…

Wer ist die .251 und wer ist die .200 ?