Hallo zusammen,

hier einmal kurz Zusammengefasst, wie ihr die OPNsense als LAPI einrichtet und eure Heimserver ihre Meldungen an die OPNsense übermitteln. Diese Anleitung basiert auf der Anleitung von Dennis Schröder und Linux Journal. Die Anleitung von Linux Journal lässt sich mit aktuelleren Versionen von Crowdsec nicht mehr umsetzen. Daher habe ich die Änderungen in dieser Anleitung zusammengefasst.

1. Crowdsec auf der OPNsense vorbereiten

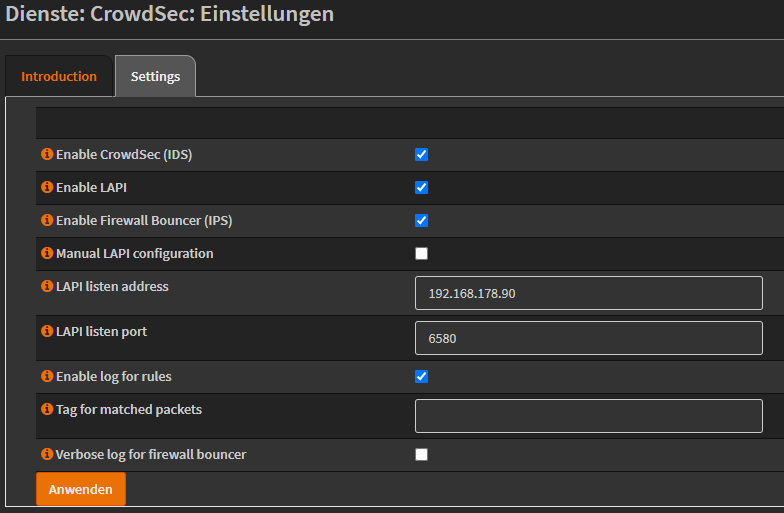

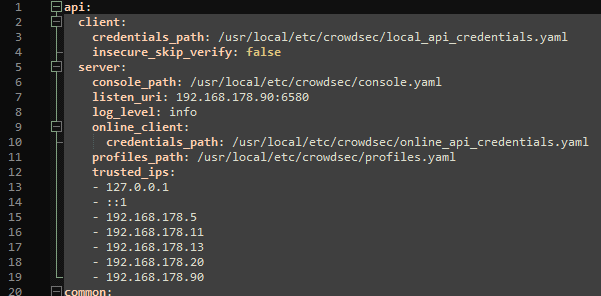

Unter Services → CrowdSec → Settings → Reiter Settings müssen die Haken bei " Enable LAPI" und " Manual LAPI configuration" gesetzt sein. Dann muss die gewünschte IP-Adresse und der Port in " LAPI listen address" und " LAPI listen port" eingetragen werden.

2. Crowdsec Repository

Als erstes muss das Crowdsec Repository hinzugefügt werden.

curl -s https://packagecloud.io/install/repositories/crowdsec/crowdsec/script.deb.sh | sudo bash

3. Crowdsec installieren und HUBs auswählen

sudo apt install crowdsec

sudo /usr/share/crowdsec/wizard.sh -c

Der Befehlt /usr/share/crowdsec/wizard.sh -c führt den Wizard aus, wo bestimmte Einstellungen konfiguriert werden können.

4. Firewall IPTables Bouncer hinzufügen

Der Bouncer ist dafür verantwortlich das die Listen für die IPTables aktuell gehalten werden.

sudo apt install crowdsec-firewall-bouncer-iptables

Kleine Änderung in der Konfiguration für die SQLite Datenbank

Füge in dem Bereich “db_config” das “use_wal: true” hinzu.

nano /etc/crowdsec/config.yaml

db_config:

log_level: info

type: sqlite

db_path: /var/lib/crowdsec/data/crowdsec.db

use_wal: true

5. Auf dem „Client“

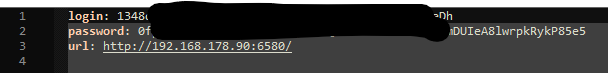

sudo cscli lapi register -u http://IPderOPNsense:8080

sudo cp /lib/systemd/system/crowdsec.service /etc/systemd/system/crowdsec.service

sudo nano /etc/systemd/system/crowdsec.service

-no-api in der Zeile ExecStart ans Ende setzen.

sudo systemctl daemon-reload && sudo systemctl restart crowdsec

6. Auf der Sense

sudo cscli machines list

Dort den Namen kopieren und mit sudo cscli machines validate NAME validieren.

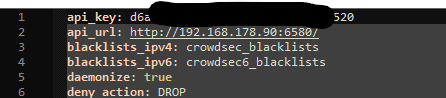

Dann sudo cscli bouncers add CLIENTNAME

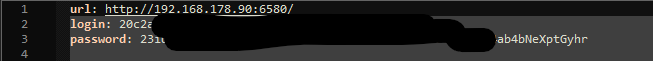

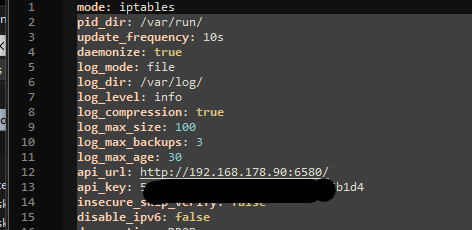

Den API Key kopieren und in der Datei /etc/crowdsec/bouncers/crowdsec-firewall-bouncer.yaml anpassen. Gleiches gilt auch für die IP des API Servers.

Zum Schluss noch sudo systemctl restart crowdsec-firewall-bouncer