Moin,

Ich habe nun auch Glasfaser (Deutsche Glasfaser mit CGNAT).

Ich habe einen Homeserver, der einige Webseiten (Subdomains) auf https bereit stellt, SSH und außerdem Wireguard VPN zur Fritzbox.

Die DynDNS Einträge leiten korrekt auf meine öffentliche V6 Adresse um und das funktioniert auch.

Vermutlich bin ich damit weitestgehend zufrieden, weiß gerade keinen Dienst der noch zwingend V4 benötigt.

Trotzdem wäre es natürlich schön, dies als fallback zu haben.

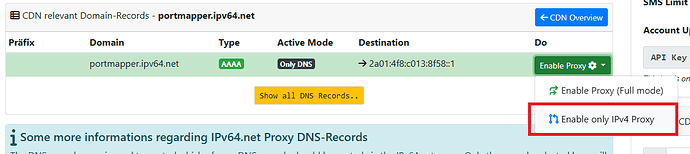

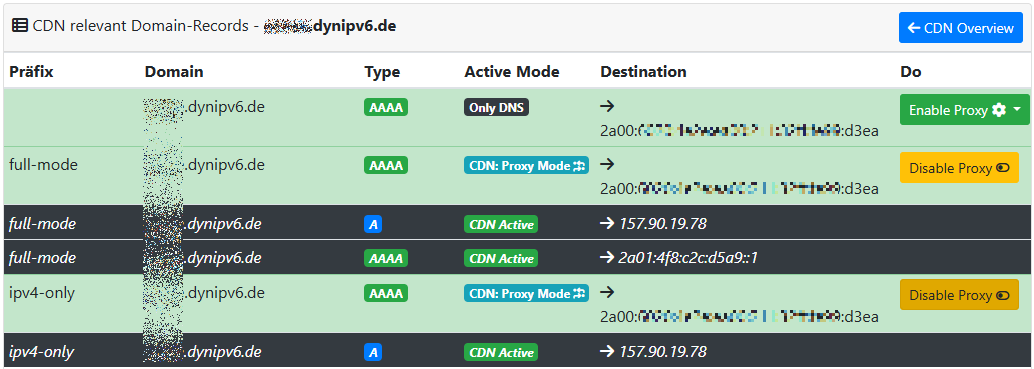

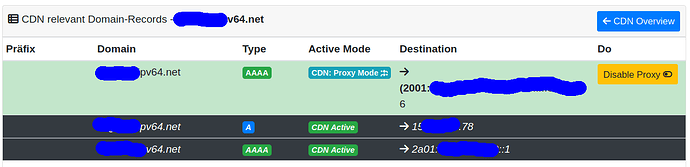

Nun also meine Frage: kann ich ipv64 so konfigurieren, dass für V6 nativ per DynDNS genutzt wird und ich V4 über das CDN bereitstellen kann, was dann per V6 auf meinen Server geleitet wird? Bin mir nicht ganz sicher, ob ich das richtig verstanden habe. Wie muss ich das konfigurieren?

Und ansonsten, wenn V4 eh nicht zur Verfügung steht, sollte man den A record dann entfernen? Ich hab aktuell noch ein paar Sachen, die nicht funktionieren, wo ich gerade nicht weiß, ob irgendwo noch veraltete Daten gecached sind, oder doch noch jemand in der Kette V4 nutzt…

Und noch eine Frage: wenn das per CDN funktioniert, sind darüber Subdomains möglich? Mein letzter Stand war, dass letsencrypt keine Wildcard Zerts kann, oder? Wie müsste ich vorgehen, wenn ich verschiedene Subdomains proxyen möchte?

Auf meinem Server gibt es halt Zertifikate für alle genutzten Subdomains.