Hallo zusammen,

da ich nicht weiß, wo genau das Thema am besten rein passt, habe ich es erst mal unter DynDNS gepostet.

Darf gerne in den richtigen Bereich verschoben werden.

Nun zu meinem Problem (bitte komplett lesen):

Ich habe mir einen Heimserver mit Proxmox aufgesetzt.

Darauf läuft PiHole und Zoraxy als Container, Nextcloud als VM. Rest ist derzeit nicht wichtig.

Angebunden bin ich mit einer FritzBox 7490.

Zoraxy deswegen, da es mir besser gefällt als NGINX.

Proxmox deswegen, da ich mit Unraid keinen anständigen ZFS-Raid bekomme wie ich gelesen habe, zudem stört mich das mit dem USB-Stick.

Proxmox lasse ich einfach auf einer SSD mit 2x4TB-HDD als ZFS-Pool laufen.

Derzeit habe ich noch eine NAS von Synology auf der ebenfalls NC läuft.

Diese Instanz ist aus dem Netz problemlos erreichbar.

In der Fritte habe ich natürlich den DDNS-Eintrag von Synology derzeit drin.

Leider ist es mir nicht möglich über Zoraxy eine DDNS-Verbindung zu meiner neuen NC-Instanz zu erhalten (warum, eine neue NC-Instanz? Dazu gleich noch etwas).

Ich habe die Daten von IPV64 folgendermaßen in die FB eingetragen (Domainane und Key habe ich mit XXX markiert, muss ja keiner wissen ![]() ):

):

Update-URL: https://ipv64.net/update.php?key=XXX&domain=XXX.home64.de&ip=&ip6=

Domainname: XXX.home64.de

Benutzername: none

Passwort: none

Zoraxy habe ich dann den Port 80 und 443 in der FB freigegeben und den Reverse-Proxy in Zoraxy mit SSL-Zertifikat angelegt.

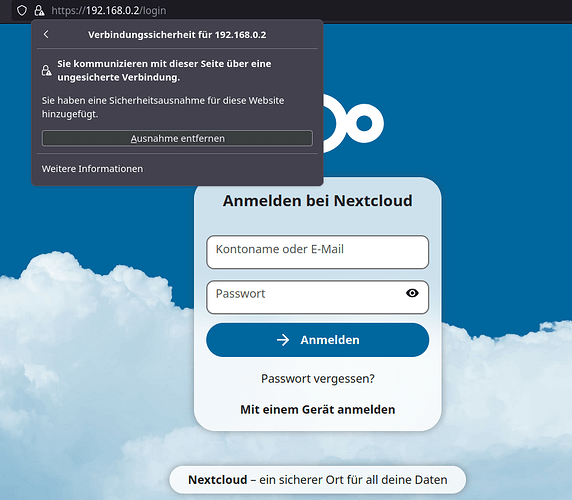

Leider bekomme ich bei diesen Einstellungen keinen Kontakt zu meiner neuen NC-Instanz, obwohl ich eigentlich alles richtig eingetragen habe, meiner Ansicht nach.

Die FB lasse ich über die DNS des PiHole laufen, damit alle Geräte im Netzwerk darüber laufen.

Zudem habe ich noch eine WireguardVPN in der Fritzbox, mit der ich allerdings nur am Handy und am PC angeschlossen bin.

Aber auch mit ausgeschaltetem Wireguard funktioniert es nicht. Auch habe ich das PiHole mal ausgeschaltet und getestet, aber es gab keine Besserung.

Zwischenzeitlich hatte ich sogar versucht unter IPV64 die IP meiner NC-Instanz direkt anzusprechen.

Das hat zwar mal funktioniert, aber NC hat das fehlende SSL-Zertifikat bemängelt, da ich unter IPV64 direkt kein SSL-Zertifikat hinterlegen kann.

Mittlerweile habe ich in der FB wieder die Daten von Synology unter DDNS eingetragen, damit wenigsten die anderen Container wieder ansprechbar sind von außen.

Nur über VPN mag ich nicht arbeiten, da ich auch an einem fremden Rechner Zugriff auf meine Container haben will.

VPN ist für mich nur ne Absicherung fürs Handy.

Noch kurz für die Interessierte, warum eine neue NC-Instanz.

Das hat zwei Gründe.

Zum Einen funktioniert im Portainer unter Synology der Collabora-Client nicht, selbst als ich ihn als eigenen Container angelegt habe wollte NC nicht mit Collabora zusammen arbeiten.

Mit der neuen NC-Instanz als VM unter Proxmox funktioniert das einwandfrei mit dem eingebauten Collabora.

Zum Anderen will ich auf Dauer weg von Synology und alles auf meinem eigenen Server selbst hosten.

Der hat genug Power und genug RAM im Gegensatz zu meiner kleinen DS220+ mit 10GB-RAM ![]()

Ich komme gerade nicht weiter und benötige Hilfe.

Bitte keine Fragen zu dem Warum der Config. Das bringt mich nicht weiter ![]()

Lieben Gruß,

Dirk